Как обнаружить программу шпион на компьютере

Шпионские программы на компьютере. Как обнаружить и удалить шпионскую программу?

С вирусами и последствиями их влияния сегодня наверняка уже сталкивались все. К угрозам, получившим наибольшее распространение, можно отнести, программы-шпионы, которые следят за действиями пользователей и занимаются воровством конфиденциальной информации. В дальнейшем будет показано, что представляют собой такие апплеты и приложения. Также мы будем рассматривать вопросы, связанные с обнаружением шпионских программ на компьютере и устранении последствий данной угрозы без вреда для системы.

С вирусами и последствиями их влияния сегодня наверняка уже сталкивались все. К угрозам, получившим наибольшее распространение, можно отнести, программы-шпионы, которые следят за действиями пользователей и занимаются воровством конфиденциальной информации. В дальнейшем будет показано, что представляют собой такие апплеты и приложения. Также мы будем рассматривать вопросы, связанные с обнаружением шпионских программ на компьютере и устранении последствий данной угрозы без вреда для системы.

Шпионская программа: что это такое?

Начать стоит с того, что шпионские программы, которые обычно называют Spyware, в обычном смысле не являются вирусами. Они не оказывают на систему практически никакого воздействия в плане работоспособности и целостности. Однако при заражении компьютера шпионские программы способны постоянно находиться в оперативной памяти и постоянно потреблять системные ресурсы. Как правило, это не сказывается на быстродействии операционной системы. Основным назначением данных объектов является отслеживание работы пользователя, а также кража конфиденциальной информации, подмена электронной почты с целью рассылки спама, анализ интернет-запросов, перенаправление на сайты, содержащие вредоносное программное обеспечение, анализ информации, имеющейся на жестком диске. Разумеется, на компьютере у каждого пользователя должна быть установлена хотя бы примитивная антивирусная программа. Однако, бесплатные антивирусные программы или бэндмауэр Windows не может дать стопроцентной гарантии того, что система распознает вирус. Здесь возникает вполне закономерный вопрос. Как же должна быть реализована защита ПК от шпионских программ? В данном обзоре мы попробуем рассмотреть основные понятия и аспекты.

Типы шпионских программ

Прежде чем приступить к практическому решению данной проблемы, попробуем определиться, что собой представляют апплеты и приложения, которые относятся к классу Spyware. На сегодняшний день существует несколько основных типов таких объектов:

— сканеры жестких дисков;

— кей-логгеры;

— экранные шпионы;

— прокси шпионы;

— почтовые шпионы.

Каждая из таких программ по-разному воздействует на систему. В дальнейшем мы попробуем разобраться, какими путями шпионские программы проникают на компьютер и что они могут натворить в зараженной системе.

Шпионские программы: методы проникновения

В связи с бурным развитием интернет-технологий Всемирная паутина является основным слабозащищенным и открытым каналом, который используют шпионские программы для внедрения в локальные сети и компьютерные системы. Шпионские программы на компьютер в некоторых случаях может устанавливать и сам пользователь, как бы парадоксально это не звучало. Причем пользователь может даже не догадываться об этом. Все довольно просто. Предположим, вы скачали из интернета интересную программу и запустили ее установку. На первых стадиях все может выглядеть довольно обычно. Но потом вдруг откуда не возьмись появляются новые окна с предложение установки какого-то дополнительного программного продукта. Так же пользователь в попытке побыстрее завершить процесс установки и приступить к работе с новым приложением может просто не обратить внимания и согласиться со всеми условиями. В результате на компьютере оказывается «агент» по сбору конфиденциальной информации. Иногда шпионское ПО в фоновом режиме устанавливается на компьютер. Потом оно маскируется под важные системные процессы. Здесь возможно множество вариантов: установка непроверенного программного обеспечения, загрузка программ из интернета, открытие подозрительных вложений в электронной почте, а также просто посещение небезопасных ресурсов в сети. Как вы уже могли сами понять, без специальной защиты отследить установку таких объектов на компьютер просто невозможно.

Шпионские программы: последствия воздействия

Что же касается вреда, который шпионские программы наносят компьютеру, то как уже было сказано, на системе в целом это никак не отражается. Под угрозой находится только пользовательская информация. К наиболее опасным приложениям такого типа относятся кей-логгеры, или клавиатурные шпионы. Такие объекты следят за вводимым набором символов. Это дает злоумышленникам возможность получения пин-кодов, банковских реквизитов, логинов, паролей и всего того, что пользователь предпочел бы не делать достоянием общественности. После определения всех данных, как правило, происходит или их отправка на удаленный сервер, или по электронной почте в скрытом режиме. Поэтому для хранения важной информации на компьютере рекомендуется использовать специальные утилиты-шифровальщики. Сохранять сами файлы желательно не на жестком диске, а на съемных носителях, например, на флэшке вместе с ключом дешифратора. Многие специалисты кроме всего прочего также считают наиболее безопасным использование экранной клавиатуры, хотя данный метод не слишком удобен. Отслеживание экрана представляет опасность только в том случае, когда вводятся регистрационные реквизиты или конфиденциальные данные. Программа-шпион через определенный промежуток времени делает скриншоты и отправляет их на компьютер злоумышленника. Так что в этом случае использование экранной клавиатуры не принесет желаемого результата.

Отслеживание электронной почты осуществляется по списку контактов. Здесь основной целью является изменение содержимого письма при его отправке с целью рассылки спама. Прокси-шпионы опасны тем, что они могут превратить компьютер пользователя в некое подобие прокси-сервера. Для чего это необходимо? Только для того, что при совершении противоправных действий прикрыться IP адресом пользователя. Пользователь при этом конечно же ни о чем не догадается. Предположим, кто-то взломал систему защиты банка и украл определенную сумму. При отслеживании действий уполномоченными службами оказывается, что взлом был осуществлен с терминала с определенным IP-адресом, который находится по такому-то адресу. К ни в чем не виновному пользователю приезжают сотрудники спецслужбы и отправляют его в тюрьму. Ведь в этом действительно нет ничего хорошего…

Шпионские программы: симптомы

Переходим непосредственно к практике. Как можно проверить компьютер на предмет наличия шпионских программ, если по каким-то причинам у вас появились сомнения в целостности системы безопасности? Для этого нужно знать, как на первых порах проявляется наличие таких приложений на компьютере. Если вы вдруг заметили снижение уровня быстродействия, или что система время от времени зависает или отказывается работать, необходимо сначала посмотреть на использование нагрузки на процессор и ОЗУ. Также рекомендуется провести мониторинг всех активных процессов. В большинстве случаев в том же «Диспетчере задач» пользователь может увидеть незнакомые службы, которых до этого не было в дереве процессов. Это лишь первый звоночек. Разработчики программ-шпионов не глупы. Они специально разрабатывают программы, которые маскируются под системные процессы. Так что выявить такие процессы без наличия специальных знаний в ручном режиме практически невозможно. Затем могут начаться определенные проблемы с подключением к Интернету. Может измениться стартовая страница в браузере и т.д.

Как проверить компьютер на предмет наличия шпионских программ?

Что касается проверки, то штатные антивирусные программы в данном случае, как правило, бессильны. Пользователю как минимум потребуется портативная версия антивирусной программы, вроде Kaspersky Virus Removal Tool или Dr. Web Cure It!

Как найти на компьютере шпионскую программу?

Для этой цели рекомендуется использовать специализированные программы, относящиеся к классу Anti Spyware. В качестве таких программ можно посоветовать Microsoft Antispyware, AVZ, SpywareBlaster, XoftSpySE. Процесс сканирования в данных программах полностью автоматизирован, как и последующее удаление. Однако есть и общие вопросы, на которые рекомендуется обратить внимание.

Как удалить шпионскую программу с компьютера: стандартные методы и ПО

Удалить шпионскую программу с компьютера можно и вручную. Однако это можно сделать только в том случае, если программа не маскируется под что-то другое. Для этого нужно зайти в раздел программ и компонентов, найти в списке искомое приложение и запустить процесс деинсталляции. Стоит сразу отметить, что штатный деинсталлятор Windows в данном случае не очень хорошо подходит, поскольку после него остается много компьютерного мусора. Лучше использовать для этой цели специальные утилиты, например, программу iObit Uninstaller. Данные утилиты помимо удаления стандартным способом дают возможность осуществлять углубленное сканирование на предмет наличия остаточных файлов, записей и ключей в системном реестре. Необходимо сказать также и о нашумевшей утилите Spyhunter. Данную программу многие пользователи считают чуть ли не панацеей. Однако с этим утверждением можно не согласиться. Она неплохо сканирует систему, только иногда выдает ложные срабатывания. Но проблема не в этом. Эту программу потом очень проблематично деинсталлировать. От того количества действий, которые необходимо выполнить, у рядового пользователя голова может пойти кругом. Что же использовать для удаления шпионских программа? Для поиска и защиты от программ-шпионов можно использовать такие пакеты, как ESETNOD32 или Smart Security с функцией «Антивор». Однако каждый пользователь может самостоятельно выбрать инструмент, который ему будет удобнее использовать.

Windows 10: узаконенный шпионаж

На этом еще не все. Все сказанное выше касалось только того, как шпионские программы проникают в систему и проявляют себя. Но как быть, если такой шпионаж узаконен? В этом плане не в лучшую сторону отличилась операционная система Windows 10. Здесь имеется куча служб, которые необходимо отключить. К ним относится использование идентификации для получения рекламы, определение местоположения с использованием телеметрии, отправку данных в компанию, получение обновлений из нескольких мест и т.д. Имеется ли стопроцентная защита от такого шпионажа? Если внимательно рассмотреть все механизмы, при помощи которых шпионские программы проникают на компьютер, то можно сделать вывод, что 100%-ой защиты не существует. Даже если вы будете использовать весь арсенал средств безопасности, в защите компьютера можно быть уверенным только на 80%, не более. При этом со стороны пользователя также должны отсутствовать провоцирующие действия вроде установки небезопасного ПО или посещения сомнительных интернет-сайтов.

KUMASERSOFT

Примеры защиты от шпионов

Шпион VkurSe для скрытного мониторинга всех действий на компьютере, может сохранять собранные данные в системе, умеет незаметно отправлять их через интернет на специальный сервер. Предоставляет возможность скрытого наблюдения за компьютером онлайн. Создаёт скриншоты экрана, перехватывает нажатие клавиш клавиатуры, буфер обмена и мн др.

Шпион VkurSe для скрытного мониторинга всех действий на компьютере, может сохранять собранные данные в системе, умеет незаметно отправлять их через интернет на специальный сервер. Предоставляет возможность скрытого наблюдения за компьютером онлайн. Создаёт скриншоты экрана, перехватывает нажатие клавиш клавиатуры, буфер обмена и мн др.

Как обнаружить шпиона VkurSe ведущего скрытное наблюдение за компьютером.

Сегодня мы рассмотрим компьютерного шпиона VkurSe, который может воровать информацию о действиях пользователя и передавать через Интернет своему хозяину, оставаясь при этом совсем незамеченным. К нам в лабораторию по изучению шпионских угроз эта программа слежения попала по просьбе одного предпринимателя, он заподозрил утечку информации из своего офиса, но уверял, что на его компьютерах ничего нет, так как классические антишпионские защиты установлены и постоянно проводиться визуальная проверка работающих процессов. Такое бывает очень часто, основная задача разработчиков программ слежения заключается именно в сокрытии своих продуктов в системе и от того насколько тщательно шпион будет скрыт, зависит его главное цель, это кража информации. А наша задача состоит в обратном, это быстрое обнаружение любой скрытой слежки и защита от неё. На основе изучения всевозможных шпионских — компьютерных угроз мы разработали и постоянно усовершенствуем функционал программы антишпиона — маскировщика Mask S.W.B Pro. Её мы и посоветовали установить предпринимателю обратившегося к нам. После проверки компьютера системой мониторинга Mask S.W.B Pro стало ясно, что слежка за офисом осуществлялась с помощью шпионского приложения VkurSe, которое удалённо вело наблюдение за экраном компьютера и высылало ворованные данные на сервер компании разработчика, в личный кабинет злоумышленника.

О том, как обнаружить этот шпион, удалить его из системы или защититься от него, не удаляя с компьютера, расскажем в этой статье.

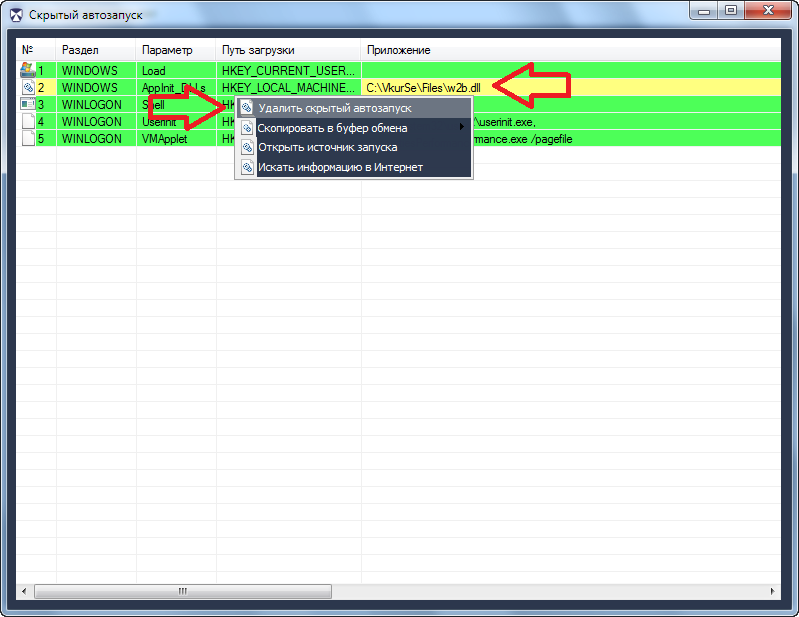

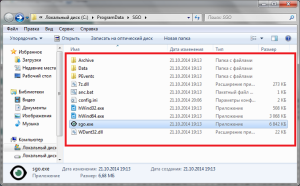

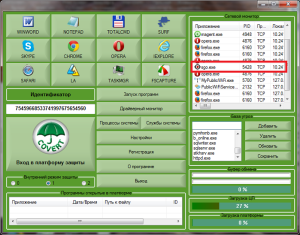

Шпион VkurSe не обнаруживается в стандартных и не стандартных местах автозагрузки процессов или служб системы. Если изучать систему не имея спец средств или даже специальными приложениями, не имеющими достаточного функционала, то может показаться, что в компьютере слежки нет, которая могла бы запуститься самостоятельно. В маскировщике Mask S.W.B Pro, через который мы проводим исследования системы, есть много специального функционала для выявления различных методов слежения. В окне “Монитор автозагрузки” нажимаем на кнопку “Скрытый автозапуск” и в списке обнаруживаем подсвеченную желтым цветом, библиотеку w2b.dll от шпиона VkurSe. (DLL — это библиотека, содержащая код и данные, которые могут использоваться одновременно более чем одной программой).

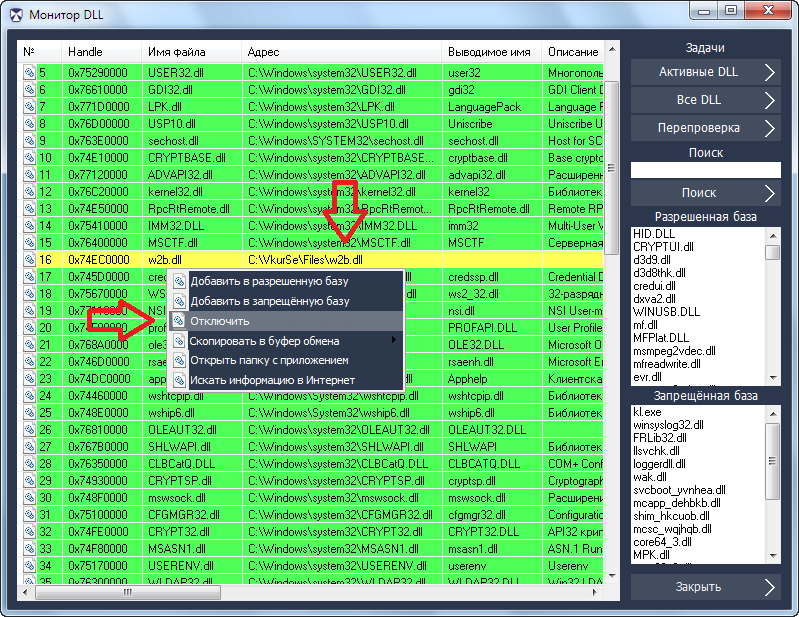

Библиотека шпиона w2b.dll используется для установления различных хуков и перехватов в системе, в дальнейшем она была обнаружена выделенная желтым цветом и в списке окна “Монитор DLL” без опознавательных вводимых имён, описаний и других данных.

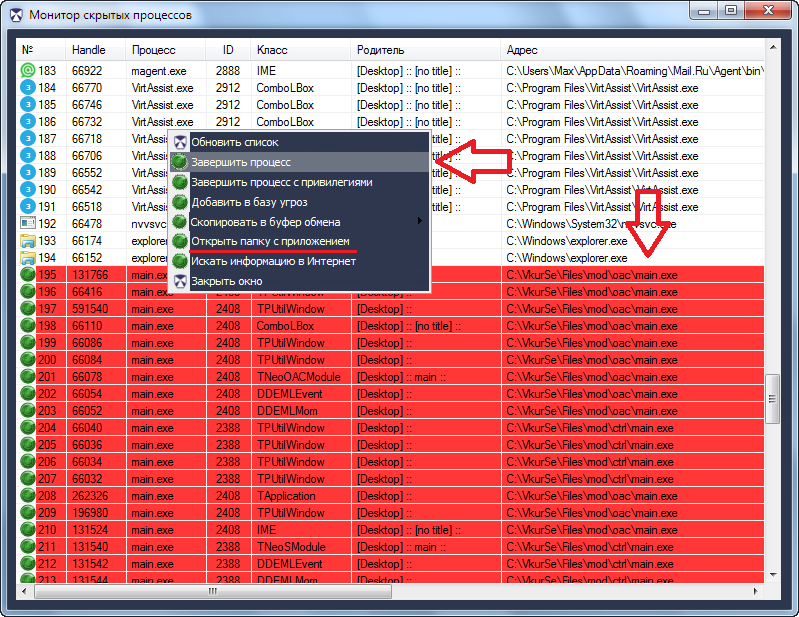

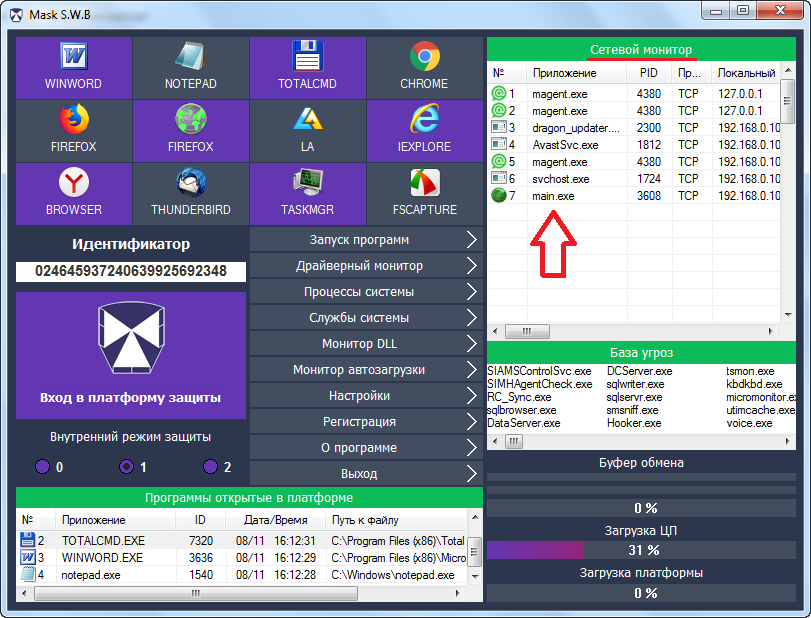

Но основная и главная её миссия это загружать себя в месте с системой и запускать для слежки скрытый шпионский процесс main.exe, который можно обнаружить только в мониторе скрытых процессов. Во всех других не специальных диспетчерах он не обнаруживается.

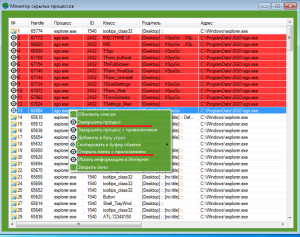

Открываем просмотр скрытых процессов в маскировщике, через нажатие кнопки “Скрытые процессы” в окне “Процессы системы”. Сразу видим выделенный красным цветом, скрывающий себя в системе, процесс main.exe от шпионской программы VkurSe.

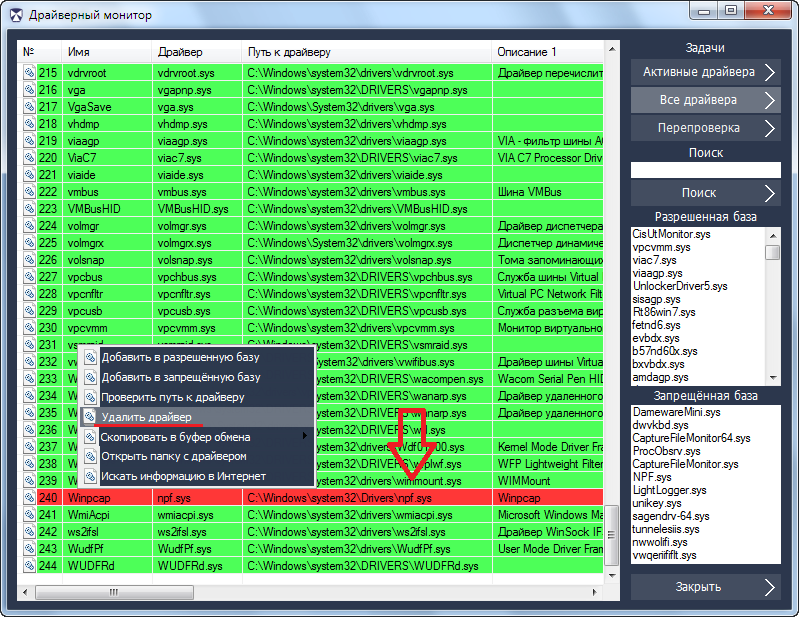

Но это не все сюрпризы, которые шпион использует в системе, в окне “Драйверный монитор” в списке всех драйверов был обнаружен драйвер npf.sys, который использует в своих целях VkurSe.

Шпион может сохранять украденные данные у пользователя в компьютере, на котором установлен или передавать через сеть Интернет на сервер, где их сможет увидеть злоумышленник. Во втором случае обнаружить передачу данных можно в сетевом мониторе, это шпионский процесс main.exe, если он находиться в активном соединении и не внесён в базу угроз Mask S.W.B Pro.

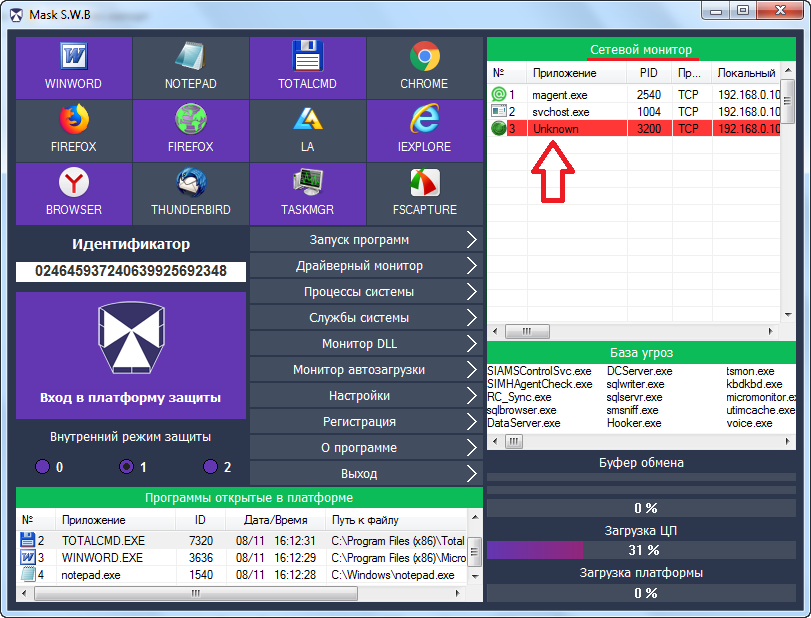

Красным цветом он будет подсвечен в момент блокировки его программой Mask S.W.B Pro (Блокировка происходит, если в базу угроз добавлено имя шпионского процесса), или когда шпион себя скрывает в системе, его не возможно идентифицировать, он получает имя Unknown (Неизвестный). Все неизвестные процессы блокируются защитой по умолчанию, так получилось и при исследовании шпиона VkurSe. В момент блокировки шпионского процесса злоумышленник не может вести наблюдение за компьютером онлайн и тем более получать украденную информацию.

По всем признакам, описанным выше можно обнаружить шпиона VkurSe в системе.

Для его удаления нужно использовать контекстное меню списков показанных на картинках.

- 1) Удалить скрытый автозапуск библиотеки w2b.dll.

- 2) Отключить шпионскую библиотеку w2b.dll в мониторе DLL

- 3) Открыть папку с приложением и завершить скрытый шпионский процесс main.exe в мониторе скрытых процессов.

- 4) Удалить драйвер npf.sys

- 5) Полностью удалить папку со всеми шпионскими файлами, которая была открыта через контекстное меню в пункте 3.

- 6) Перезагрузить компьютер и проверить через систему мониторинга Mask S.W.B Pro все места возможного нахождения описанные выше.

После проделанных действий скрытый шпион VkurSe будет удалён полностью.

Как обнаружить программу шпион на компьютере

Шпионские программы на компьютере. Как обнаружить и удалить шпионскую программу?

С вирусами и последствиями их воздействия на компьютерные системы сегодня знакомы практически все пользователи. Среди всех угроз, которые получили наибольшее распространение отдельное место занимают программы-шпионы, следящие за действиями юзеров и занимающиеся кражей конфиденциальной информации. Далее будет показано, что собой представляют такие приложения и апплеты, и рассмотрен вопрос, связанный с тем, как обнаружить шпионскую программу на компьютере и избавиться от такой угрозы без вреда для системы.

Что такое шпионская программа?

Начнем с того, что шпионские приложения, или исполняемые апплеты, обычно называемые Spyware (spy по-английски «шпион»), в обычном смысле вирусами, как таковыми, не являются. То есть они не оказывают практически никакого воздействия на систему в плане ее целостности или работоспособности, хотя при заражении компьютеров способны постоянно находиться в оперативной памяти и потреблять часть системных ресурсов. Но, как правило, на быстродействии ОС это особо не сказывается.

Но вот основным их назначением является именно отслеживание работы пользователя, а по возможности — кража конфиденциальных данных, подмена электронной почты с целью рассылки спама, анализ запросов в Интернете и перенаправление на сайты, содержащие вредоносное ПО, анализ информации на винчестере и т. д. Само собой разумеется, что у любого юзера должен быть установлен хотя бы примитивный антивирусный пакет для защиты. Правда, в большинстве своем ни бесплатные антивирусы, ни тем более встроенный брэндмауэр Windows полной уверенности в безопасности не дают. Некоторые приложения могут просто не распознаваться. Вот тут и возникает вполне закономерный вопрос: «А какой же тогда должна быть защита компьютера от шпионских программ?» Попробуем рассмотреть основные аспекты и понятия.

Виды шпионских программ

Прежде чем приступать к практическому решению, следует четко себе представлять, какие именно приложения и апплеты относятся к классу Spyware. На сегодняшний день различают несколько основных типов:

- кей-логгеры;

- сканеры жестких дисков;

- экранные шпионы;

- почтовые шпионы;

- прокси-шпионы.

Каждая такая программа по-разному воздействует на систему, поэтому далее посмотрим, как именно проникают шпионские программы на компьютер и что они могут натворить в зараженной системе.

Методы проникновения Spyware в компьютерные системы

Сегодня в связи с неимоверным развитием интернет-технологий Всемирная паутина является основным открытым и слабозащищенным каналом, который угрозы такого типа используют для внедрения в локальные компьютерные системы или сети.

В некоторых случаях шпионские программы на компьютер устанавливает сам пользователь, как ни парадоксально это звучит. В большинстве случаев он об этом даже не догадывается. А все банально просто. Например, скачали вы из Интернета вроде бы интересную программу и запустили установку. На первых стадиях все выглядит, как обычно. Но вот потом иногда появляются окна с предложением инсталляции какого-то дополнительного программного продукта или надстройки к Интернет-браузеру. Обычно все это написано мелким шрифтом. Пользователь, стремясь побыстрее завершить процесс установки и приступить к работе с новым приложением, зачастую не обращает на это внимания, соглашается со всеми условиями и… в итоге получает внедренного «агента» по сбору информации.

Иногда шпионские программы на компьютер устанавливаются в фоновом режиме, маскируясь потом по важные системные процессы. Вариантов тут может быть предостаточно: инсталляция непроверенного ПО, загрузка контента из Интернета, открытие сомнительных вложений электронной почты и даже простое посещение некоторых небезопасных ресурсов в Сети. Как уже понятно, отследить такую установку без специальной защиты просто невозможно.

Что касается вреда, наносимого шпионами, как уже было сказано, на системе это в целом не отражается никоим образом, но вот пользовательская информация и личные данные подвержены риску.

Наиболее опасными среди всех приложений такого типа являются так называемые кей-логгеры, а проще говоря, клавиатурные шпионы. Как раз они и способны следить за набором символов, что дает злоумышленнику возможность получения тех же логинов и паролей, банковских реквизитов или пин-кодов карт, и всего-того, что пользователь не хотел бы сделать достоянием широкого круга людей. Как правило, после определения всех данных происходит их отсылка либо на удаленный сервер, либо по электронной почте, естественно, в скрытом режиме. Поэтому рекомендуется применять для хранения столь важной информации специальные утилиты-шифровальщики. К тому же сохранять файлы желательно не на жестком диске (их запросто найдут сканеры винчестеров), а на съемных носителях, да хотя бы на флэшке, причем обязательно вместе с ключом дешифратора.

Кроме всего прочего, многие специалисты считают наиболее безопасным использование экранной клавиатуры, хотя и признают неудобство этого метода.

Отслеживание экрана в плане того, чем именно занимается юзер, опасность представляет только в случае, когда вводятся конфиденциальные данные или регистрационные реквизиты. Шпион просто через определенное время делает скриншоты и отправляет их злоумышленнику. Использование экранной клавиатуры, как в первом случае, результата не даст. А если два шпиона работают одновременно, то вообще никуда не скроешься.

Отслеживание электронной почты производится по списку контактов. Основной целью является подмена содержимого письма при отправке его с целью рассылки спама.

Прокси-шпионы вред наносят только в том смысле, что превращают локальный компьютерный терминал в некое подобие прокси-сервера. Зачем это нужно? Да только затем, чтобы прикрыться, скажем, IP-адресом юзера при совершении противоправных действий. Естественно, пользователь об это не догадывается. Вот, допустим, кто-то взломал систему защиты какого-то банка и украл энную сумму денег. Отслеживание действий уполномоченными службами выявляет, что взлом был произведен с терминала с таким-то IP, находящегося по такому-то адресу. К ничего не подозревающему человеку приезжают спецслужбы и отправляют за решетку. Правда, ничего хорошего в этом нет?

Первые симптомы заражения

Теперь переходим к практике. Как проверить компьютер на шпионские программы, если вдруг по каким-то причинам закрались сомнения в целостности системы безопасности? Для этого нужно знать, как на первых стадиях проявляется воздействие таких приложений.

Если ни с того ни с сего замечено снижение быстродействия, или система периодически «виснет», или вообще отказывается работать, для начала следует посмотреть на использование нагрузки на процессор и оперативную память, а также провести мониторинг всех активных процессов.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.

Как проверить компьютер на наличие шпионских программ

Что же касается проверки, штатные антивирусы тут не помогут, особенно если они уже пропустили угрозу. Как минимум потребуется какая-то портативная версия вроде Dr. Web Cure It! или Kaspersky Virus Removal Tool (а лучше – что-то наподобие Rescue Disc с проверкой системы еще до ее загрузки).

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление. Но и тут есть вещи, на которые стоит обратить внимание.

Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично. У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Узаконенный шпионаж в Windows 10

Но и на этом еще не все. Все выше сказанное касалось только того, как проникают шпионские программы в систему, как ведут себя и т. д. Но что делать, когда шпионаж узаконен?

Windows 10 в этом плане отличилась не в лучшую сторону. Тут имеется куча служб, которые нужно отключить (обмен данными с удаленными серверами Microsoft, использование идентификации для получения рекламы, отправку данных в компанию, определение местоположения с использованием телеметрии, получение обновлений из нескольких мест и т. д.).

Существует ли 100-процентная защита?

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

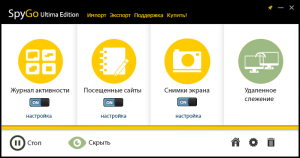

SpyGo – шпион с функцией удаленного подключения и слежения в режиме реального времени

SpyGo имеет невидимый режим, при котором практически невозможно определить, что он работает на компьютере, потому что он полностью скрывает свое присутствие в системе. Его не видно в списке установленных программ и в диспетчере задач, а единственный способ вернуться в видимый режим — нажать специальную комбинацию клавиш, которую наблюдатель может задать в настройках программы.

Сразу после инсталляции, программа начинает отслеживать действия пользователя. Она обрабатывает, систематизирует полученную информацию, сохраняет ее локально или создает отчет, а затем отправляет его по зашифрованному каналу на e-mail или на сервер злоумышленника.

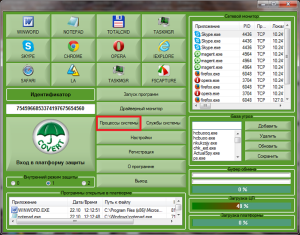

Платформа COVERT позволяет скрыть свои действия от этого опасного шпиона, или удалить его, если нет необходимости создавать видимость полного контроля лицами, установившими SpyGo на ваш компьютер.

Для этого следует открыть программу COVERT, и в главном окне нажать кнопку “Процессы системы”.

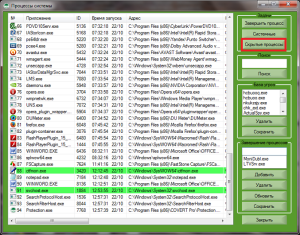

Поскольку данный шпион хорошо себя скрывает, и его не видно в стандартном списке запущенных приложений, запускаем монитор скрытых процессов.

В мониторе скрытых процессов, просмотрите весь список. В конце списка вы увидите выделенные красным цветом строки. Так отмечаются все программы, которые себя скрывают.

В нашем случае мы видим выделенный программный файл sgo.exe. Это и есть шпион SpyGo.

Для его удаления наведите на выделенную строку указатель мыши и нажмите правую кнопку. В контекстном меню выберите «Открыть папку с приложением», чтобы увидеть, где находятся файлы шпиона и «Завершить процесс» для остановки работы программы.

В открывшейся папке удалите все файлы и саму папку. SpyGo обнаружен и удалён.

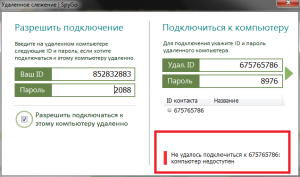

Если за вашим компьютером идет наблюдение в режиме реального времени, то SpyGo можно обнаружить ещё до входа в монитор скрытых процессов. Его можно увидеть в сетевом мониторе программы COVERT, который доступен сразу после запуска маскировщика.

В этом случае, добавьте имя файла sgo.exe в базу угроз, через контекстное меню или через кнопку “Добавить” в главном окне программы маскировки. Соединение шпиона с сетью будет блокироваться, и в момент вашей работы в среде маскировщика злоумышленник, установивший слежку онлайн, не сможет получать информацию и доступ к вашему компьютеру. На следующих слайдах продемонстрировано, как это будет выглядеть в интерфейсе шпионской программы.

SpyGo не сможет соединиться с программой слежки установленной на вашем компьютере.

Если по какой-то причине вы не хотите удалять шпионскую программу с компьютера за которым работаете, просто заходите в защищённую платформу программы маскировки COVERT, нажав большую кнопку с надписью “Вход в платформу защиты” в главном окне, и производите все действия, которые собирались делать.

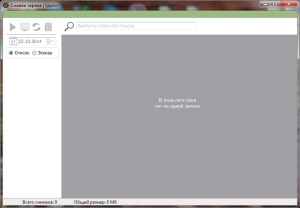

Ваши действия будут скрыты от шпиона. На слайдах ниже продемонстрировано, что смог увидеть шпион SpyGo и записать в свои отчёты, после произведенных операций внутри платформы COVERT.

Мы видим, что SpyGo не смог получить и украсть информацию. Правильно используя программу маскировки COVERT, придерживаясь инструкций разработчика, вы можете защитить себя от всевозможных видов шпионажа, включая тайную съёмку экрана вашего монитора.

Как обнаружить шпионское ПО на своем компьютере

В создании этой статьи участвовала наша опытная команда редакторов и исследователей, которые проверили ее на точность и полноту.

Команда контент-менеджеров wikiHow тщательно следит за работой редакторов, чтобы гарантировать соответствие каждой статьи нашим высоким стандартам качества.

Программа-шпион (spyware) – это тип вредоносного программного обеспечения (ПО), которое выполняет определенные действия без ведома пользователя, например, показывает рекламу, собирает конфиденциальную информацию или вносит изменения в настройки устройства. Если скорость интернет-соединения упала, браузер стал медленно работать или имеют место другие необычные явления, возможно, компьютер заражен шпионским ПО. [1]