Minidump что это за папка

Анализ дампа памяти в Windows при BSOD с помощью WinDBG

В момент критического сбоя операционная система Windows прерывает работу и показывает синий экран смерти (BSOD). Содержимое оперативной памяти и вся информация о возникшей ошибке записывается в файл подкачки. При следующей загрузке Windows создается аварийный дамп c отладочной информацией на основе сохраненных данных. В системном журнале событий создается запись о критической ошибке.

Типы аварийных дампов памяти Windows

На примере актуальной операционной системы Windows 10 (Windows Server 2016) рассмотрим основные типы дампов памяти, которые может создавать система:

- Мини дамп памяти (Small memory dump) (256 КБ). Этот тип файла включает минимальный объем информации. Он содержит только сообщение об ошибке BSOD, информацию о драйверах, процессах, которые были активны в момент сбоя, а также какой процесс или поток ядра вызвал сбой.

- Дамп памяти ядра (Kernel memory dump). Как правило, небольшой по размеру — одна треть объема физической памяти. Дамп памяти ядра является более подробным, чем мини дамп. Он содержит информацию о драйверах и программах в режиме ядра, включает память, выделенную ядру Windows и аппаратному уровню абстракции (HAL), а также память, выделенную драйверам и другим программам в режиме ядра.

- Полный дамп памяти (Complete memory dump). Самый большой по объему и требует памяти, равной оперативной памяти вашей системы плюс 1MB, необходимый Windows для создания этого файла.

- Автоматический дамп памяти (Automatic memory dump). Соответствует дампу памяти ядра с точки зрения информации. Отличается только тем, сколько места он использует для создания файла дампа. Этот тип файлов не существовал в Windows 7. Он был добавлен в Windows 8.

- Активный дамп памяти (Active memory dump). Этот тип отсеивает элементы, которые не могут определить причину сбоя системы. Это было добавлено в Windows 10 и особенно полезно, если вы используете виртуальную машину, или если ваша система является хостом Hyper-V.

Как включить создание дампа памяти в Windows?

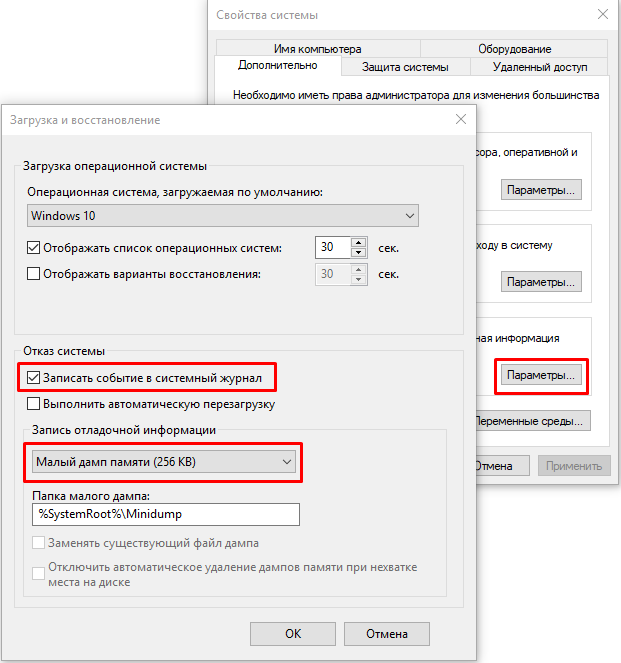

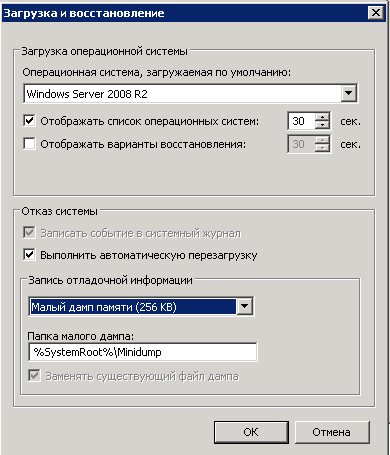

С помощью Win+Pause откройте окно с параметрами системы, выберите «Дополнительные параметры системы» (Advanced system settings). Во вкладке «Дополнительно» (Advanced), раздел «Загрузка и восстановление» (Startup and Recovery) нажмите кнопку «Параметры» (Settings). В открывшемся окне настройте действия при отказе системы. Поставьте галку в чек-боксе «Записать события в системный журнал» (Write an event to the system log), выберите тип дампа, который должен создаваться при сбое системы. Если в чек-боксе «Заменять существующий файл дампа» (Overwrite any existing file) поставить галку, то файл будет перезаписываться при каждом сбое. Лучше эту галку снять, тогда у вас будет больше информации для анализа. Отключите также автоматическую перезагрузку системы (Automatically restart).

В большинстве случаев для анализа причины BSOD вам будет достаточно малого дампа памяти.

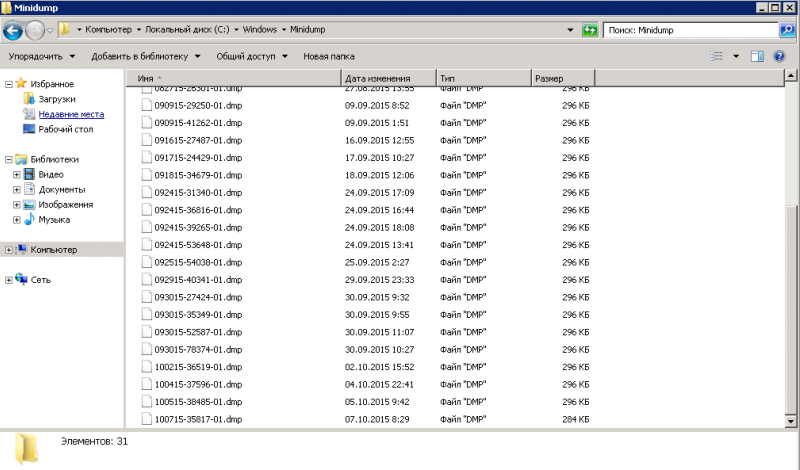

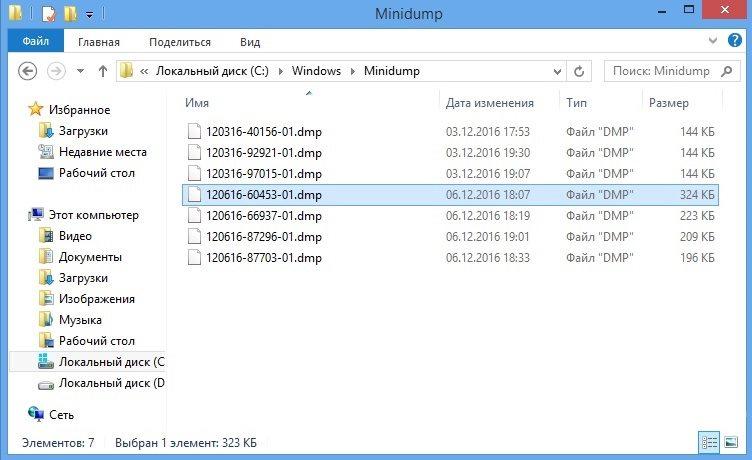

Теперь при возникновении BSOD вы сможете проанализировать файл дампа и найти причину сбоев. Мини дамп по умолчанию сохраняется в папке %systemroot%minidump. Для анализа файла дампа рекомендую воспользоваться программой WinDBG (Microsoft Kernel Debugger).

Установка WinDBG в Windows

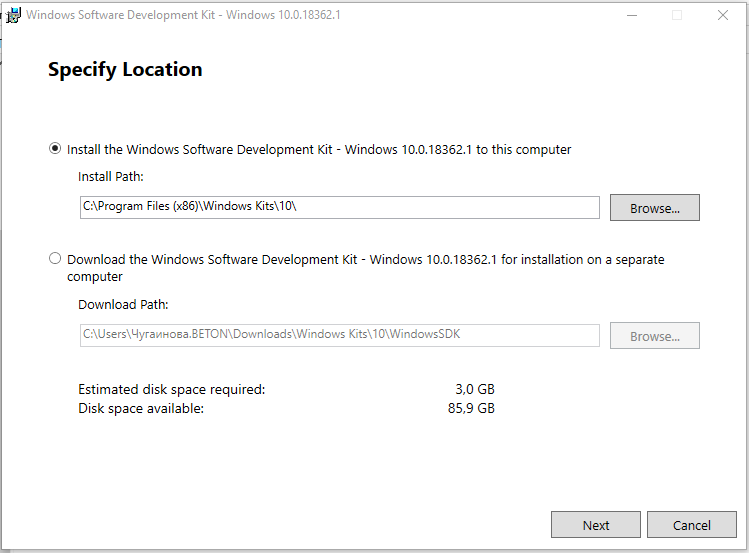

Утилита WinDBG входит в «Пакет SDK для Windows 10» (Windows 10 SDK). Скачать можно здесь.

Файл называется winsdksetup.exe, размер 1,3 МБ.

Запустите установку и выберите, что именно нужно сделать – установить пакет на этот компьютер или загрузить для установки на другие компьютеры. Установим пакет на локальный компьютер.

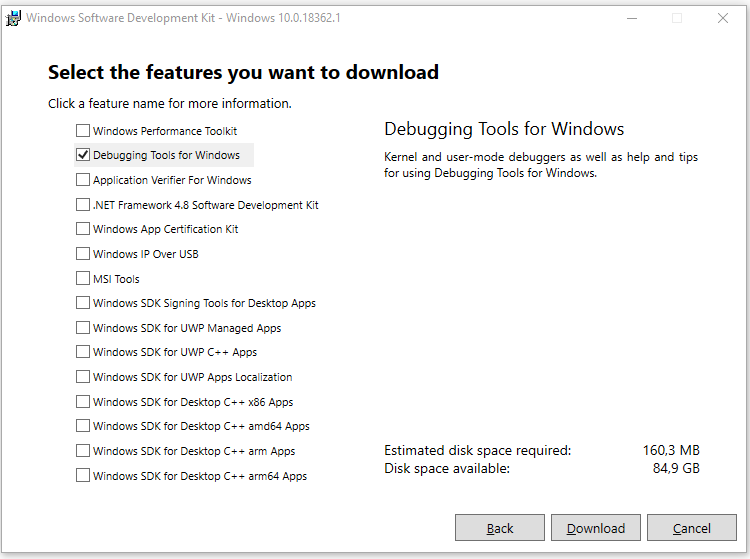

Можете установить весь пакет, но для установки только инструмента отладки выберите Debugging Tools for Windows.

После установки ярлыки WinDBG можно найти в стартовом меню.

Настройка ассоциации .dmp файлов с WinDBG

Для того, чтобы открывать файлы дампов простым кликом, сопоставьте расширение .dmp с утилитой WinDBG.

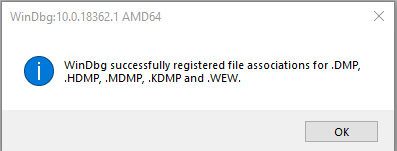

- Откройте командную строку от имени администратора и выполните команды для 64-разрядной системы: cd C:Program Files (x86)Windows Kits10Debuggersx64

windbg.exe –IA

для 32-разрядной системы:

C:Program Files (x86)Windows Kits10Debuggersx86

windbg.exe –IA - В результате типы файлов: .DMP, .HDMP, .MDMP, .KDMP, .WEW – будут сопоставлены с WinDBG.

Настройка сервера отладочных символов в WinDBG

Отладочные символы (debug-символы или symbol files) – это блоки данных, генерируемые в процессе компиляции программы совместно с исполняемым файлом. В таких блоках данных содержится информация о именах переменных, вызываемых функциях, библиотеках и т.д. Эти данные не нужны при выполнении программы, но полезные при ее отладке. Компоненты Microsoft компилируются с символами, распространяемыми через Microsoft Symbol Server.

Настройте WinDBG на использование Microsoft Symbol Server:

- Откройте WinDBG;

- Перейдите в меню File –>Symbol File Path;

- Пропишите строку, содержащую URL для загрузки символов отладки с сайта Microsoft и папку для сохранения кэша: SRV*E:Sym_WinDBG*http://msdl.microsoft.com/download/symbols В примере кэш загружается в папку E:Sym_WinDBG, можете указать любую.

- Не забывайте сохранить изменения в меню File –>Save WorkSpace;

WinDBG произведет поиск символов в локальной папке и, если не обнаружит в ней необходимых символов, то самостоятельно загрузит символы с указанного сайта. Если вы хотите добавить собственную папку с символами, то можно сделать это так:

Если подключение к интернету отсутствует, то загрузите предварительно пакет символов с ресурса Windows Symbol Packages.

Анализ аварийного дампа памяти в WinDBG

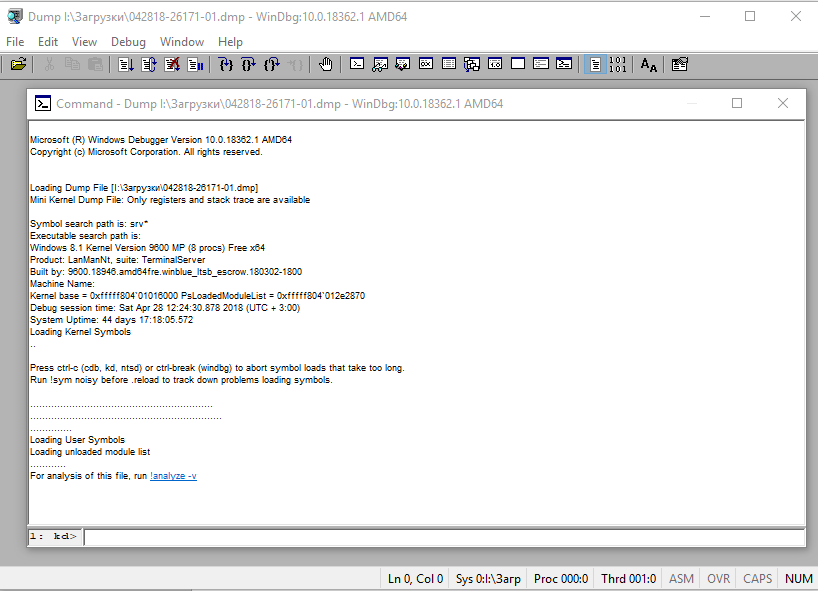

Отладчик WinDBG открывает файл дампа и загружает необходимые символы для отладки из локальной папки или из интернета. Во время этого процесса вы не можете использовать WinDBG. Внизу окна (в командной строке отладчика) появляется надпись Debugee not connected.

Команды вводятся в командную строку, расположенную внизу окна.

Самое главное, на что нужно обратить внимание – это код ошибки, который всегда указывается в шестнадцатеричном значении и имеет вид 0xXXXXXXXX (указываются в одном из вариантов — STOP: 0x0000007B, 02.07.2019 0008F, 0x8F). В нашем примере код ошибки 0х139.

Отладчик предлагает выполнить команду !analyze -v, достаточно навести указатель мыши на ссылку и кликнуть. Для чего нужна эта команда?

- Она выполняет предварительный анализ дампа памяти и предоставляет подробную информацию для начала анализа.

- Эта команда отобразит STOP-код и символическое имя ошибки.

- Она показывает стек вызовов команд, которые привели к аварийному завершению.

- Кроме того, здесь отображаются неисправности IP-адреса, процессов и регистров.

- Команда может предоставить готовые рекомендации по решению проблемы.

Основные моменты, на которые вы должны обратить внимание при анализе после выполнения команды !analyze –v (листинг неполный).

*****************************************************************************

* *

* Bugcheck Analysis *

* *

*****************************************************************************

Символическое имя STOP-ошибки (BugCheck)

KERNEL_SECURITY_CHECK_FAILURE (139)

Описание ошибки (Компонент ядра повредил критическую структуру данных. Это повреждение потенциально может позволить злоумышленнику получить контроль над этой машиной):

A kernel component has corrupted a critical data structure. The corruption could potentially allow a malicious user to gain control of this machine.

Аргументы ошибки:

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd0003a20d5d0, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd0003a20d528, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

——————

Счетчик показывает сколько раз система упала с аналогичной ошибкой:

Основная категория текущего сбоя:

Код STOP-ошибки в сокращенном формате:

Процесс, во время исполнения которого произошел сбой (не обязательно причина ошибки, просто в момент сбоя в памяти выполнялся этот процесс):

Расшифровка кода ошибки: В этом приложении система обнаружила переполнение буфера стека, что может позволить злоумышленнику получить контроль над этим приложением.

ERROR_CODE: (NTSTATUS) 0xc0000409 — The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

EXCEPTION_CODE: (NTSTATUS) 0xc0000409 — The system detected an overrun of a stack-based buffer in this application. This overrun could potentially allow a malicious user to gain control of this application.

Последний вызов в стеке:

LAST_CONTROL_TRANSFER: from fffff8040117d6a9 to fffff8040116b0a0

Стек вызовов в момент сбоя:

STACK_TEXT:

ffffd000`3a20d2a8 fffff804`0117d6a9 : 00000000`00000139 00000000`00000003 ffffd000`3a20d5d0 ffffd000`3a20d528 : nt!KeBugCheckEx

ffffd000`3a20d2b0 fffff804`0117da50 : ffffe000`f3ab9080 ffffe000`fc37e001 ffffd000`3a20d5d0 fffff804`0116e2a2 : nt!KiBugCheckDispatch+0x69

ffffd000`3a20d3f0 fffff804`0117c150 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiFastFailDispatch+0xd0

ffffd000`3a20d5d0 fffff804`01199482 : ffffc000`701ba270 ffffc000`00000001 000000ea`73f68040 fffff804`000006f9 : nt!KiRaiseSecurityCheckFailure+0x3d0

ffffd000`3a20d760 fffff804`014a455d : 00000000`00000001 ffffd000`3a20d941 ffffe000`fcacb000 ffffd000`3a20d951 : nt! ?? ::FNODOBFM::`string’+0x17252

ffffd000`3a20d8c0 fffff804`013a34ac : 00000000`00000004 00000000`00000000 ffffd000`3a20d9d8 ffffe001`0a34c600 : nt!IopSynchronousServiceTail+0x379

ffffd000`3a20d990 fffff804`0117d313 : ffffffff`fffffffe 00000000`00000000 00000000`00000000 000000eb`a0cf1380 : nt!NtWriteFile+0x694

ffffd000`3a20da90 00007ffb`475307da : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x13

000000ee`f25ed2b8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffb`475307da

Участок кода, где возникла ошибка:

FOLLOWUP_IP:

nt!KiFastFailDispatch+d0

fffff804`0117da50 c644242000 mov byte ptr [rsp+20h],0

FAULT_INSTR_CODE: 202444c6

SYMBOL_STACK_INDEX: 2

SYMBOL_NAME: nt!KiFastFailDispatch+d0

FOLLOWUP_NAME: MachineOwner

Имя модуля в таблице объектов ядра. Если анализатору удалось обнаружить проблемный драйвер, имя отображается в полях MODULE_NAME и IMAGE_NAME:

MODULE_NAME: nt

IMAGE_NAME: ntkrnlmp.exe

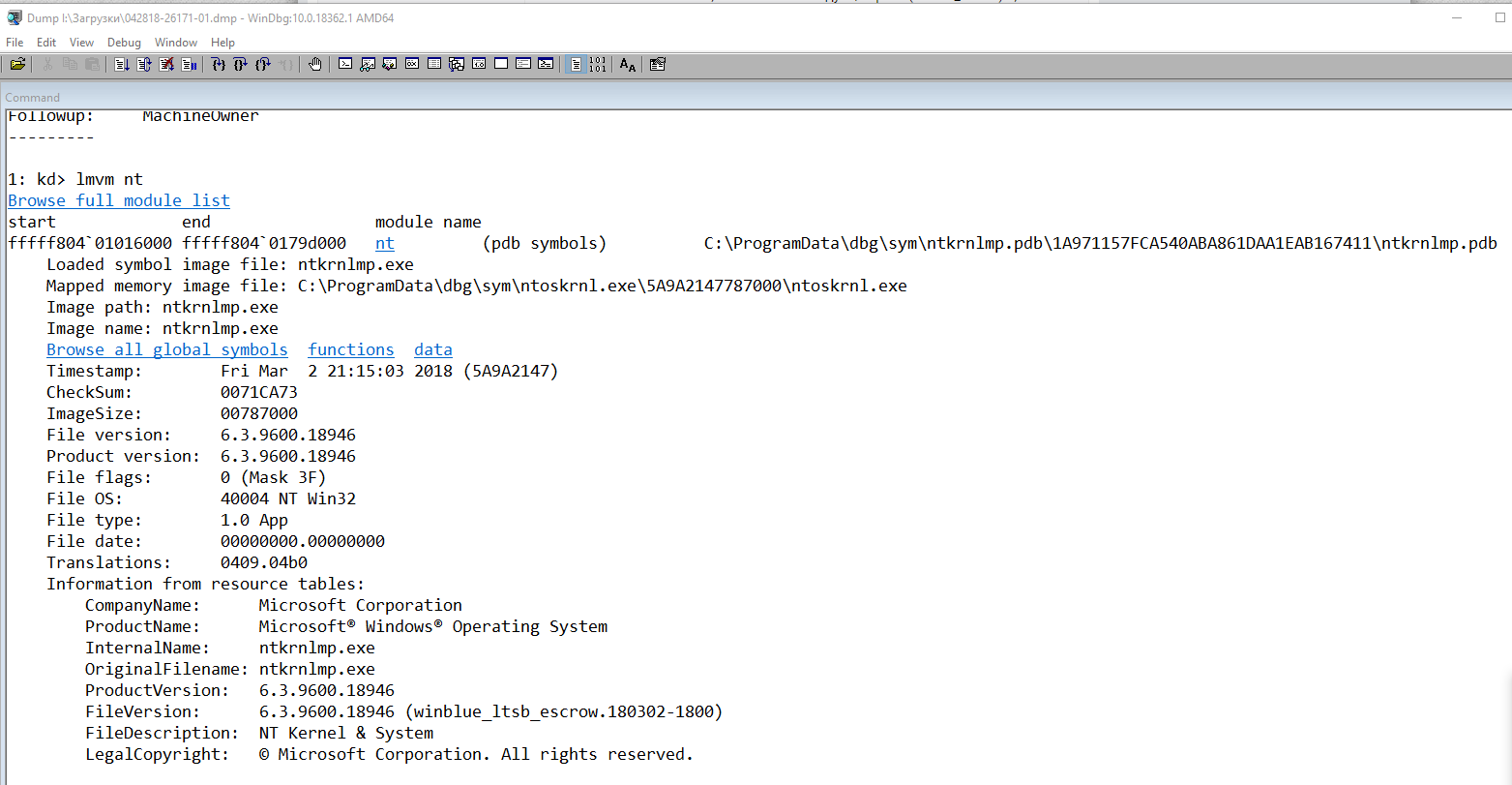

Если кликнете по ссылке модуля (nt), то увидите подробную информацию о пути и других свойствах модуля. Находите указанный файл, и изучаете его свойства.

1: kd> lmvm nt

Browse full module list

Loaded symbol image file: ntkrnlmp.exe

Mapped memory image file: C:ProgramDatadbgsymntoskrnl.exe5A9A2147787000ntoskrnl.exe

Image path: ntkrnlmp.exe

Image name: ntkrnlmp.exe

InternalName: ntkrnlmp.exe

OriginalFilename: ntkrnlmp.exe

ProductVersion: 6.3.9600.18946

FileVersion: 6.3.9600.18946 (winblue_ltsb_escrow.180302-1800)

В приведенном примере анализ указал на файл ядра ntkrnlmp.exe. Когда анализ дампа памяти указывает на системный драйвер (например, win32k.sys) или файл ядра (как в нашем примере ntkrnlmp.exe), вероятнее всего данный файл не является причиной проблемы. Очень часто оказывается, что проблема кроется в драйвере устройства, настройках BIOS или в неисправности оборудования.

Если вы увидели, что BSOD возник из-за стороннего драйвера, его имя будет указано в значениях MODULE_NAME и IMAGE_NAME.

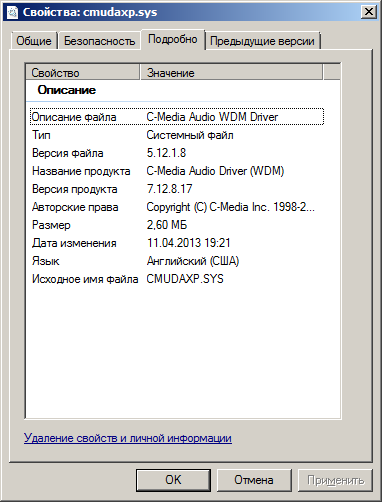

Image path: SystemRootsystem32driverscmudaxp.sys

Image name: cmudaxp.sys

Откройте свойсва файла драйвера и проверьте его версию. В большинстве случаев проблема с драйверами решается их обнвовлением.

Анализ минидампа windows

Статья описывает как провести анализ минидампа windows в случае возникновения критической ошибки (синий экран) BSOD и найти причину возникновения ошибки. Статья скопирована с какого-то форума (к сожалению ссылку на первоисточник потерял).

В один безрадостный день (ночь) вы убеждаетесь, что бунт машин – не выдумка фантастов. Ваш комп перезагрузился. Сам. Без вашего желания, и, что наиболее поразительно, не спросив разрешения! Потом это случилось еще раз… Потом еще. Если вы – не Большой Босс, комп нужен вам для работы (полноценного отдыха), и морока с сервис-центром не входит в ваши планы, вы начинаете искать причину. И в еще один (прекрасный) день вам говорят, что перезагружаясь, комп пытается спастись от краха системы, и если вы эту перезагрузку снимете, то можно узнать причину грозящей беды.

Рецепт прост, как все гениальное: правой кнопкой мыши кликаем по значку Мой компьютер, выбираем Свойства, вкладка Дополнительно, там кнопка Параметры в разделе Загрузка и восстановление. И, наконец, в появившемся окошке, в разделе Отказ системы снять галочку напротив Выполнить автоматическую перезагрузку.

И вот с этого момента ваша зубная боль (перезагрузки) превращается в головную. Потому что с какого-то момента при очередном отказе системы появляется знаменитый Синий Экран (BSOD), на котором написаны цифры, тот самый код, в котором хранится та самая страшная тайна.

Пометавшись по Сети, получив на разных форумах рекомендации от замены всего железа и переустановки системы до… других (наверное, умных – потому что совершенно непонятных) и добравшись до сайта поддержки Майкрософт, вы, возможно, получите по коду ошибки решение вашей проблемы. Но чаще – получите вы совершенно непереводимую статью на английском языке. Но все-таки там периодически мелькает одно понятное слово – drivers.

Да, стоит упомянуть, что во время метаний по сайту Майкрософт вы пару раз наткнетесь на слово ОТЛАДЧИК (debugger). Но потом вам объяснят, что вещь, оно, может, и полезная, но бестолковая. Потому что результат работы отладчика надо посылать в Майкрософт и ждать от них ЦУ.

И вот свершилось! И от отладчика может быть польза.

Итак, определяем «виновный» драйвер:

Возвращаемся к Свойствам системы (загрузка и восстановление) и проверяем Запись отладочной информации. По умолчанию будет как на верхнем рисунке. Так и оставьте. При этом на диске C в папке WINDOWS при появлении Синего Экрана возникнет папка Minidump, а в ней необходимые нам файлы.

Загрузите и установите Debugging Tools for Windows. Последняя на июнь 2008 г. версия Debugging Tools for Windows устнавливается в папку %programfiles%Debugging Tools for Windows (x86).

Загрузите сценарий (kdfe.cmd), который написал Александр Суховей. Этот файл нужно извлечь из архива в папку System32.

Поскольку та версия сценария, которая загружается по ссылке, написана для старой версии отладчика, которая устанавливалась в %programfiles%Debugging Tools for Windows, надо открыть на диске C: папку Program Files, найти там Debugging Tools for Windows (x86) и убрать в имени папки (x86), чтобы привести в соответствие со сценарием. Или открыть файл сценария Блокнотом и исправить имя папки в нём.

Все, что вам осталось – открыть командную строку и написать там

где Mini050208-01.dmp – имя файла из папки Minidump. Вы, естественно, вместо моего файла подставляете имя своего. Нажимаете Enter и через некоторое время получаете имя повинного в ваших проблемах драйвера.

В моем случае это оказался драйвер USB-мыши (Razer Habu).

Анализ аварийных дампов Windows

В случае критической ошибки система останавливает свою работу, отображает синий экран смерти (BSOD), информация об ошибке и содержимое памяти сохраняется в файле подкачки. При последующей загрузке системы, на основе сохраненных данных, создается аварийный дамп c отладочной информацией. В системном журнале событий создается запись о критической ошибке.

Если критическая ошибка возникла на ранней стадии загрузки системы или в результате ошибки произошел отказ дисковой подсистемы, аварийный дамп сохранен не будет.

Аварийный дамп может быть проанализирован с помощью утилиты BlueScreenView или системного отладчика WinDbg (Debugging Tools for Windows).

Содержание

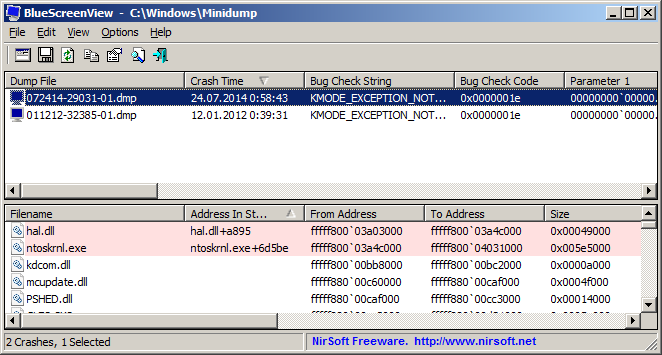

Анализ аварийного дампа утилитой BlueScreenView

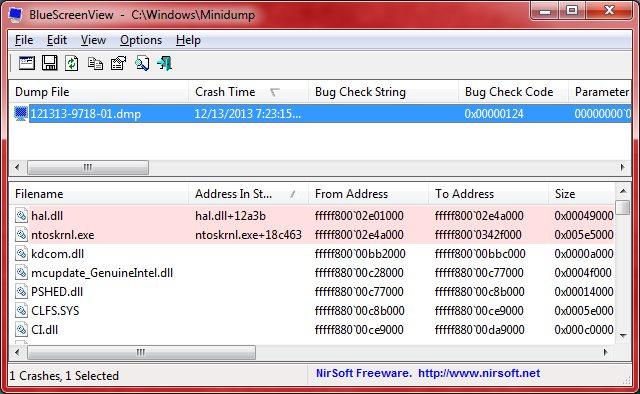

Простейшим инструментом для анализа аварийных дампов является утилита BlueScreenView от NirSoft.

BlueScreenView сканирует папку с минидампами и отображает информацию по найденным отказам.

По каждому отказу отображается дата, данные об ошибке и драйвер, который предположительно вызвал отказ.

В нижней части окна отображается список загруженных в системе драйверов. Модули, к которым выполнялось обращение в момент отказа, выделены цветом, на них следует обратить особое внимание, они могут быть причиной отказа.

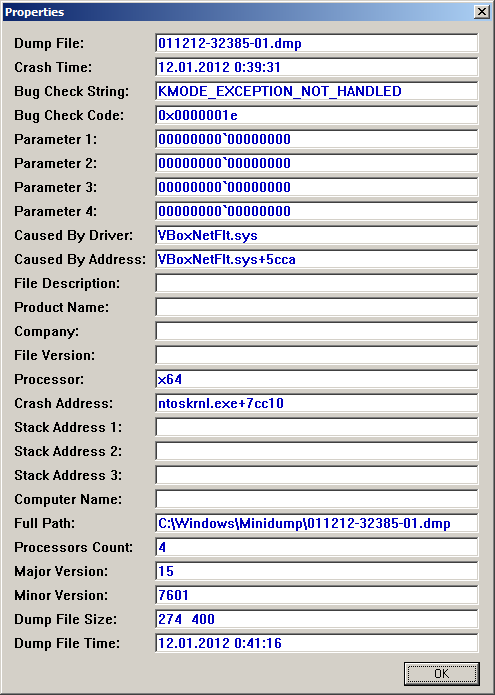

По двойному клику отображается дополнительная информация.

Анализ аварийного дампа отладчиком WinDbg

С помощью WinDbg из аварийного дампа можно вытащить более детальную информацию, включая расшифровку стека вызовов.

Установка Debugging Tools for Windows (WinDbg)

Microsoft распространяет WinDbg только в составе SDK, загрузить веб-установщик можно на странице загрузки центра разработки.

Для анализа аварийных дампов установка SDK не требуется. Скачать Debugging Tools for Windows (WinDbg) отдельным пакетом можно здесь или здесь.

Загружаем и устанавливаем WinDbg для вашей версии Windows. Версия для Windows 7 работает также в Windows XP и в Windows Vista.

Для Windows 10 требуется WinDbg версии 10.0.10586.567. Скачиваем Изолированный пакет SDK для Windows 10. Будет загружен веб-установщик. При установке, отключаем все компоненты, кроме отладчика.

После установки, корректируем ярлык для запуска WinDbg. В свойствах ярлыка, устанавливаем флажок запуска от имени администратора. Также, в качестве рабочей папки, задаем: %SystemRoot%Minidump.

Настройка отладочных символов

Отладочные символы содержат символические имена функций из исходного кода. Они необходимы для расшифровки и интерпретации аварийного дампа.

При первом запуске WinDbg, необходимо указать путь к отладочным символам, для этого открываем меню File, Symbol File Path, или используем комбинацию Ctrl+S.

Следующей строкой включаем загрузку отладочных символов из сети, задаем локальный путь для сохранения файлов и адрес для загрузки из интернета:

Если система не подключена к интернету, пакет для установки символов можно предварительно загрузить на странице загрузки пакетов символов Windows, центра разработки Microsoft.

Анализ аварийного дампа

В меню выбираем File, Open Crash Dump, или нажимаем Ctrl+D.

Указываем путь к дампу %SystemRoot%MEMORY.DMP или %SystemRoot%Minidumpфайл.dmp.

Загрузка отладочных символов из интернета может занять некоторое время.

Для получения детальной информации выполняем команду:

Дебаггер сам вам предложит ее выполнить, достаточно навести указатель мыши на ссылку и кликнуть.

В результате получаем следующий вывод:

Получение информации о проблемном драйвере

Если удалось обнаружить драйвер, в котором возникла ошибка, имя драйвера будет отображено в полях MODULE_NAME и IMAGE_NAME.

Чтобы получить путь к файлу и прочую информацию, щелкаем по ссылке на модуль:

Если полный путь к драйверу не указан, по умолчанию используется папка %SystemRoot%system32drivers.

Находим указанный файл, и изучаем его свойства.

Обновляем проблемный драйвер.

Аппаратные причины возникновения критических ошибок

Источником критических ошибок нередко бывают неисправности в дисковой подсистеме, или в подсистеме памяти.

Диагностика неисправностей диска

В случае ошибок дисковой подсистемы, аварийный дамп может не сохраняться.

Чтобы исключить проблемы с диском, проверяем системный журнал событий на наличие ошибок чтения и записи на диск.

Проверяем параметры S.M.A.R.T жесткого диска, получить их можно, например, с помощью программы SpeedFan.

Особое внимание обращаем на параметры: «Current Pending Sector Count» и «Uncorrectable Sector Count», ненулевые значения этих параметров сигнализируют о неисправности диска.

Ненулевое значение параметра: «UltraDMA CRC Error Count», сигнализирует о проблеме с SATA-кабелем.

Подробнее о параметрах S.M.A.R.T. читаем в статье Википедии.

Диагностика неисправностей памяти

Проблемы с памятью нередко могут стать причиной самых разнообразных глюков, включая различные синие экраны, зависания, аварийное завершение программ, повреждение реестра, повреждение файловой системы и данных.

Выявить проблемы с памятью можно с помощью утилиты Memtest86+.

Загружаем образ по ссылке, записываем на диск, загружаемся с диска, запускается тест.

Начиная с Windows Vista, в системе имеется свой тест памяти. Для его запуска нажимаем «Пуск», в строке поиска набираем «памяти«, выбираем «Средство диагностики памяти Windows».

Проблемы с памятью в некоторых случаях могут быть устранены обновлением BIOS.

Настройка параметров сохранения аварийного дампа

Для изменения параметров сохранения аварийного дампа нажимаем кнопку «Пуск», щелкаем на «Компьютер» правой кнопкой мыши, в контекстном меню выбираем «Свойства». В окне «Система» слева выбираем «Дополнительные параметры системы», в группе «Загрузка и восстановление» нажимаем кнопку «Параметры».

Minidump что это за папка

В Windows существует такая вещь, как minidump. Это файл, который создается после сбоя работы системы с информацией о том, что к этому привело. Но для того, чтобы просмотреть этот файл нужна специальная утилита. О том как включить функцию Minidump и суметь прочитать его и пойдет речь в этой статье.

1. Включить Minidump

«Пуск» — «Настройка» — «Панель управления» — «Система», переходим во вкладку «Дополнительно», в блоке Загрузка и восстановление жмем «Параметры». Внизу должен быть выбран «Малый дамп памяти» и указан каталог, где он будет храниться:

Теперь, если друг система падает в Синий Экран Смерти (BSoD), то в каталоге C:WindowsMinidump создастся файл, в имени которого будет текущая дата.

P.S Прикреплен CHM (скомпилированный файл справки) BSoD 1.1

BlueScreenView scans all your minidump files created during ‘blue screen

of death’ crashes, and displays the information about all crashes in one

table. For each crash, BlueScreenView displays the minidump filename, the

date/time of the crash, the basic crash information displayed in the blue

screen (Bug Check Code and 4 parameters), and the details of the driver

or module that possibly caused the crash (filename, product name, file

description, and file version).

For each crash displayed in the upper pane, you can view the details of

the device drivers loaded during the crash in the lower pane.

BlueScreenView also mark the drivers that their addresses found in the

crash stack, so you can easily locate the suspected drivers that possibly

caused the crash.

Анализ дампов BSOD

Программа BlueScreenView предназначена для анализа дампов. Бесплатна и проста в использовании. Скачивайте с офсайта по ссылке выше или внизу топика (русский интерфейс) и устанавливайте. После запуска указываете на папку с дампами.

Далее жмём на кнопку обновления как показано ниже и выделяем нужный нам дамп (сортируются они по дате). В окне мы видим драйверы виновники, которые подсвечены красным цветом.

Устранение причин синего экрана смерти

Устранение причин может оказаться очень сложной задачей. Но всё же в некоторых случаях эта проблема вполне решаема. Ниже описано, как решить наиболее распространённые случаи.

К данному моменту у вас уже должно быть имя файла, который вызывает ошибку. Имя файла и программа или драйвер, к которой он относится:

afw.sys, afwcore.sys и filtnt.sys — Agnitum Outpost.

spider.sys, dwprot.sys — Dr.Web.

rt*** и alc*** — драйвер для устройств Realtek. Обычно это звуковая или сетевая карты.

cnx*** — драйвер для устройств Conexant.

nv*** — драйвер для устройств nVidia. Обычно это видеокарта.

ati*** — драйвер для устройств ATI. Обычно это видеокарта

ig*** — драйвер для устройств Intel. Обычно это встроенное видеоядро от Intel.

Когда проблемный драйвер или программа обнаружены, то их стоит обновить или заменить на другие версии. Проверьте оперативную память на наличие ошибок программой memtest86 т.к. очень часто синий экран смерти BSOD выскакивает в результате проблем с памятью.

minidump-analyzer.exe version list

The name minidump-analyzer.exe can be used by many programs from different vendors.

Also, the same vendor can create minidump-analyzer.exe in more than one version.

Thus, we distinguish between all variants of minidump-analyzer.exe using so called «checksum».

Checksum is unique number identifying particular version of minidump-analyzer.exe:

Retypes: wxe, rxe, eze, ece, exw, exr, eexe, exxe, exee, ninidump-analyzer, ,inidump-analyzer, munidump-analyzer, monidump-analyzer, mibidump-analyzer, mimidump-analyzer, minudump-analyzer, minodump-analyzer, minisump-analyzer, minifump-analyzer, minidymp-analyzer, minidimp-analyzer, minidunp-analyzer, minidu,p-analyzer, minidumo-analyzer, minidum[-analyzer, minidump-snalyzer, minidump-abalyzer, minidump-amalyzer, minidump-anslyzer, minidump-anakyzer, minidump-ana;yzer, minidump-analtzer, minidump-analuzer, minidump-analyxer, minidump-analyzwr, minidump-analyzrr, minidump-analyzee, minidump-analyzet, mminidump-analyzer, miinidump-analyzer, minnidump-analyzer, miniidump-analyzer, miniddump-analyzer, miniduump-analyzer, minidummp-analyzer, minidumpp-analyzer, minidump—analyzer, minidump-aanalyzer, minidump-annalyzer, minidump-anaalyzer, minidump-anallyzer, minidump-analyyzer, minidump-analyzzer, minidump-analyzeer, minidump-analyzerr, inidump-analyzer, mnidump-analyzer, miidump-analyzer, mindump-analyzer, miniump-analyzer, minidmp-analyzer, minidup-analyzer, minidum-analyzer, minidumpanalyzer, minidump-nalyzer, minidump-aalyzer, minidump-anlyzer, minidump-anayzer, minidump-analzer, minidump-analyer, minidump-analyzr, minidump-analyze, minidump-analizer, mynydump-analyzer, minidump-analyser, minitump-analyzer,

Help us: where is located on your harddisk?

EUROBYTE TOOLS — cleans and speeds up your computer

You know it: the longer you own your computer, the slower it runs and the more often the stucks.

Can I change it?

Of course Yes.

Try EUROBYTE TOOLS, program, that cleans and speeds up thousands of computers around the world.

It’s quick, automatic and effortless.

So easy to use that even a beginner can use it.

Download and install EUROBYTE TOOLS

See this page in: English

Espanol

Как настроить mini dump

В малый дамп памяти тоже записываются ошибки синего экрана смерти, настраивается он там же, нужно только его выбрать.

Как анализировать синий экран dump memory в Windows-07

Хранится он в папке c:windowsminidump. Преимущество в том, что он занимает меньше места и на каждый синий экран создается отдельным файлом. Всегда можно просмотреть историю появлений синего экрана.

Как анализировать синий экран dump memory в Windows-08

Теперь когда мы разобрались где искать файл memory dump, нужно научиться его интерпритировать и понимать причину из за чего происходит синий экран смерти. В решении этой задачи нам поможет Microsoft Kernel Debugger. Скачать Microsoft Kernel Debugger можно с официального сайта, главное выберите нужную версию ОС если кому то влом, то можете скачать с яндекс диска по прямой ссылке. Так же он входит в состав ADK.

Latest user reviews

Summary: 0 user rated this process.

Related: Users searching for minidump-analyzer.exe also searched for those from our Windows process DB:smss.exe ping.exe jucheck.exe teatimer.exe ielowutil.exe splwow64.exe sptd.sys cfp.exe ntkrnlpa.exe hidfind.exe consent.exe switchboard.exe werfault.exe trustedinstaller.exe grpconv.exe funshioninstall.exe bservice.exe driver.exe df.exe conhost.exe ipssvc.exe spidernt.exe ibmtcsd.exe rrservice.exe uclauncherservice.exe winrtm32.exe logmon.exe spiderui.exe pzalbumsdetect.exe srsssc.exe

New: Windows dynamic link library DB: core_rl_tiff_.dll, ver. , core_rl_ttf_.dll, ver. , core_rl_xlib_.dll, ver. , core_rl_zlib_.dll, core_video.dll, corperfmonext.dll, corpol.dll, corpol.dll, corteai.dll, cortjava.dll, cortona_control.dll, cortona_dxs.dll, cortona_imagers.dll, cortona_js2.dll, cortona_native.dll, dllhost etc…

Что это за папка Minidump

Не все сбои вашей ОС приведут к созданию dmp-документа, в основном это глобальные баги. Размещается малый дамп памяти в директории системного диска: C:WindowsMinidump и только тут. Название самого файла несколько видоизменено, а его основа состоит из даты, когда произошла ошибка. То есть, можно увидеть что-то наподобие этого: 091117-0913-01.dmp

Главное обращайте внимание на окончание оно всегда имеет расширение DMP

Папка Минидамп содержит dmp-файлы сбоев

Эксклюзивным моментом, который ранее не встречался, становится следующее – для создания дампа обязательно должен быть включен файл подкачки и иметь показатель в 2 Мб. Этот параметр непосредственно влияет на изготовление информационного листа и без него директория просто не появится.

Чем открыть и просмотреть .dmp

К сожалению нельзя так просто взять и открыть данный лист. В нем хранится информация, полностью состоящая из прямых ссылок на неработающие элементы. Для их отслеживания потребуется прибегнуть к помощи специальных инструментов. Корпорация Майкрософт анонсировала Microsoft Kernel Debugger для этой цели. Ее можно скачать, посетив официальную страницу. Но также есть и другие, к примеру, BlueScreenView или Debugging Tools.

Бесплатное распространение утилит очень кстати, а разобраться с ними сможет любой. Для начала инсталлируем их на свой системный диск С. Далее открываете через ярлык на рабочем столе. Сверху среди множества возможных действий находите меню, отвечающее за выбор файлов. Оно может скрываться в опциях. Напоминаю, корректный путь такой: C:WindowsMinidump. Остается только кликнуть «ОК». Не перепутайте нужный вам объект с другими, ведь их может быть два-три, поэтому смотрите на число.

В новом окне откроются все установки. Проверьте все те, что выделены красным. На это собственно все. Если некоторые названия вам неизвестны, вбейте их в поисковик Google и вам ту же будет выдана полная расшифровка и вы определите как исправить соответствующие ошибки.

И напоследок наглядная видео-инструкция по работе с анализом DMP-файлов в Windows и исправлением критических ошибок.